들어가기 앞서

해당 글은 널널한 개발자님의 인프런 강의 '외워서 끝내는 네트워크 핵심이론 - 응용'의 section 0을 보고 공부한 내용을 정리한 글입니다.

세가지 네트워크 장치 구조 - Inline, Out of Path, Proxy

Inline 구조

- packet으로 무언가를 하는 구조

- 패킷을 통과(Bypass) 시키거나 차단(Drop)하는 구조

- 필터링하는 것

Out of Path 구조

- packet으로 무언가를 하는 구조

- Inline 구조와는 달리 패킷을 통과/차단 시키지 않고 감지만 함

- 패킷을 분석하거나 기록하기 위해 사용되며 패킷에는 영향을 주지 않음

- 센서와 유사한 느낌

Proxy 구조

- Socket 수준의 stream 데이터를 가지고 무언가를 하는 구조

- 소켓 수준의 Inline 구조라고 봐도 무방?

Inline 구조

만약 패킷을 고속도로 위의 자동차라고 비유한다면 Inline 구조의 네트워크 장비는 고속도로 상에서의 톨게이트와 같다고 할 수 있다. 고속도로로 진입하는, 혹은 고속도로에서 국도로 옮겨가려고 하는 자동차에 대해 통과시키거나 통과시키지 않는 역할을 하는 그런 톨게이트 말이다. 무장강도의 차량 탈취 등으로 인한 고속도로 상의 경찰의 차단벽, 검문소 등도 Inline 구조 중 하나라고 비유할 수 있겠다. 핵심은 Inline 구조는 패킷을 통과시키거나 차단하는 필터와 같다는 것.

Inline 구조의 네트워크 장치는 공유기와 라우터, packet 필터링 방화벽, IPS(Intrusion Prevention System, 침입 방지 시스템) 등을 포함한다.

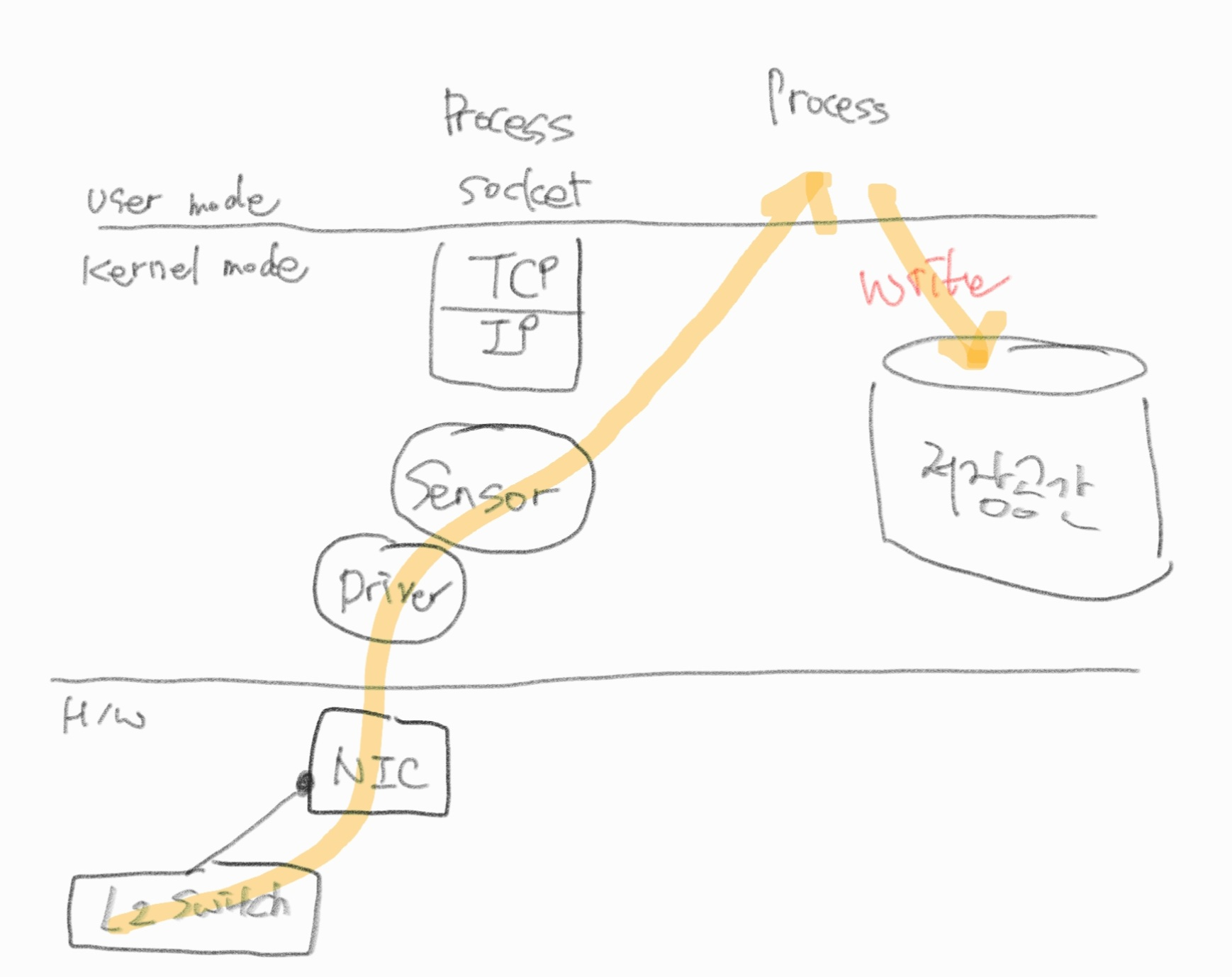

위의 그림에서 보이는 부분과 관련해 유의해야 할 부분은, Inline 구조의 네트워크 구조는 패킷을 다루는데 유저 모드까지 올라가지 않는다는 점이다. 이는 유저 모드에서 파일(패킷)의 입출력이 일어나는 것보다 커널 모드 즉 운영체제 수준에서 입출력이 일어나는 것이 훨씬 빠르기 때문이다.

Inline 구조의 장비가 어떠한 성격을 갖는가는 그 장비가 어떠한 기준으로 bypass와 drop을 하는지가 결정한다. 만약 특정 Inline 장비가 패킷의 IP 주소를 근거로 bypass와 drop을 결정한다면 그 장비는 보안적인 성격을 갖는 장비일 것이다.

Out of Path 구조

Inline이 고속도로 상에서의 톨게이트와 같은 장비라면 Out of Path 구조는 고속도로에 있는 과속 감지 카메라와 같은 성격을 띈다. Out of Path 구조는 read-only의 성격을 갖기 때문에 패킷을 청취하기는 하지만 패킷의 흐름을 방해하지는 않는다. Out of Path 구조의 장비는 패킷을 수집하는 센서 역할을 수행하며, 수집의 목적은 분석 혹은 탐지 등이 있다.

Out of Path의 수집 과정의 대표적인 예는 포트 미러으로, 포트 미러링은 스위치 내부에 들어온 패킷을 다른 포트로 그대로 복사하는 과정을 의미한다. 만약 어떤 패킷이 A 포트로 들어와 B 포트로 나간다고 가정한다면, A 포트로 들어온 패킷을 스위치 내부에서 그대로 복사해 B 포트로 보내는 한편 다른 포트, 예를 들면 C 포트로도 함께 보내는 것이다. 이렇게 미러링(복제)된 패킷 데이터는 Out of Path 구조의 네트워크 장비로 옮겨져 저장된다.

- 패킷이 스위치로 들어온다.

- 포트 미러링과 같은 패킷 수집 메커니즘을 통해 복제된 패킷 데이터가 Out of Path 구조의 장비로 들어온다.

이 때, 유념해야 할 부분은 패킷이 수집되는 부분이 종이 한장 차이로 '수집'과 '도청 혹은 감청'으로 나뉠 수 있다는 점. 악의적인 목적으로 Out of Path 구조의 장비를 사용한다면 사이버 범죄가 될 수 있기 때문에 조심해야 한다.

한국의 유해물차단사이트 정책?이 사실 이 Out of Path 구조와 관련되어 있는데, 한국은 ISP(Internet Service Provider, KT등과 같은 네트워크 제공업체)로 들어온 네트워크 상의 패킷을 수집해 차단된 IP와 관련된 사이트를 판별하고, 만약 특정 호스트가 차단된 IP에 접근하고자 하면 warning.or.kr을 브라우저 상에 뿌리는 거짓 HTTP 응답 메시지를 클라이언트 호스트로 전송해 클라이언트 호스트가 차단된 IP로 접근하는 것을 막는다.

이와 관련된 지식으로 SPI와 DPI를 들 수 있는데, SPI는 패킷 데이터 중 HTTP 헤더를 해석하는 것이 허용된 정책이고, DPI는 패킷 데이터 중 HTTP 바디까지 해석하는 것이 허용된 정책이다. 한국은 SPI를 하는 것이 불법이 아니기 때문에 위와 같은 행동이 정부 차원에서 진행될 수 있다고 볼 수 있겠다. SPI, DPI 같은 주제는 사생활 침해, 개인정보 보호 위반, 정부에 의한 민간인 사찰 등의 키워드가 함께 올 수 있어 매우 민감하고 복잡한 주제.

Proxy 구조

Proxy는 Inline과 Out of Path와는 다르게 소켓 수준에서 stream 데이터를 다루고, 활용 범위도 훨씬 넓다. 크게, IP를 우회하거나 호스트를 보호/감시하는 목적으로 사용될 수 있고 웹 서버의 관점에서는 웹 서버의 IP 주소를 클라이언트 측에 노출시키지 않는 등 웹 서버를 보호하는 리버스 프록싱이 사용될 수 있다.

'네트워크' 카테고리의 다른 글

| [외워서 끝내는 네트워크 핵심이론 - 응용] VPN, IPSec, VPN 악용 (0) | 2023.05.18 |

|---|---|

| [외워서 끝내는 네트워크 핵심이론 - 응용] NAT 기반의 인터넷 공유기, 포트포워딩 (1) | 2023.04.15 |

| [외워서 끝내는 네트워크 핵심이론 - 기초] L4 수준에서 외울 것들 정리 (0) | 2023.03.29 |

| [외워서 끝내는 네트워크 핵심이론 - 기초] L3 수준에서 외울 것들 정리 (0) | 2023.03.23 |

| [외워서 끝내는 네트워크 핵심이론 - 기초] L2 수준에서 외울 것들 정리 (0) | 2023.03.20 |